Main Menu

Double Key Encryption

DKE – oder Double Key Encryption – ist eine neue Option, die von Microsoft Information Protection (MIP) angeboten wird, einer Cloud-basierten Software zur Klassifizierung und zum Schutz von Daten.

Angesichts der Tatsache, dass viele Kunden aufgrund von Datenschutzbedenken Bedenken haben, ihre Reise in die Cloud zu beginnen, hat Microsoft eine neue Option implementiert, um unstrukturierte Daten (Dokumente, Dateien) vor unbefugtem Zugriff zu schützen, egal wo das Dokument oder die Datei gespeichert ist UND vor dem Cloud-Anbieter selbst.

Was ist MIP?

Mit MIP, oder Microsoft Information Protection, werden Dateien verschlüsselt und vor unberechtigtem Zugriff geschützt, nicht nur in Ihrem internen Perimeter, sondern an jedem Standort.

Dokumente werden verschlüsselt, und der Verschlüsselungsschlüssel wird ebenfalls verschlüsselt. Um diesen Schlüssel zu schützen, verwendet MIP standardmäßig einen Hauptschlüssel im Azure Key Vault (entweder in einem HSM oder softwaregeschützt): der Hauptschlüssel ist für Dienstkonten zugänglich, um Standard-Cloud-Funktionen (wie eDiscovery) nutzen zu können.

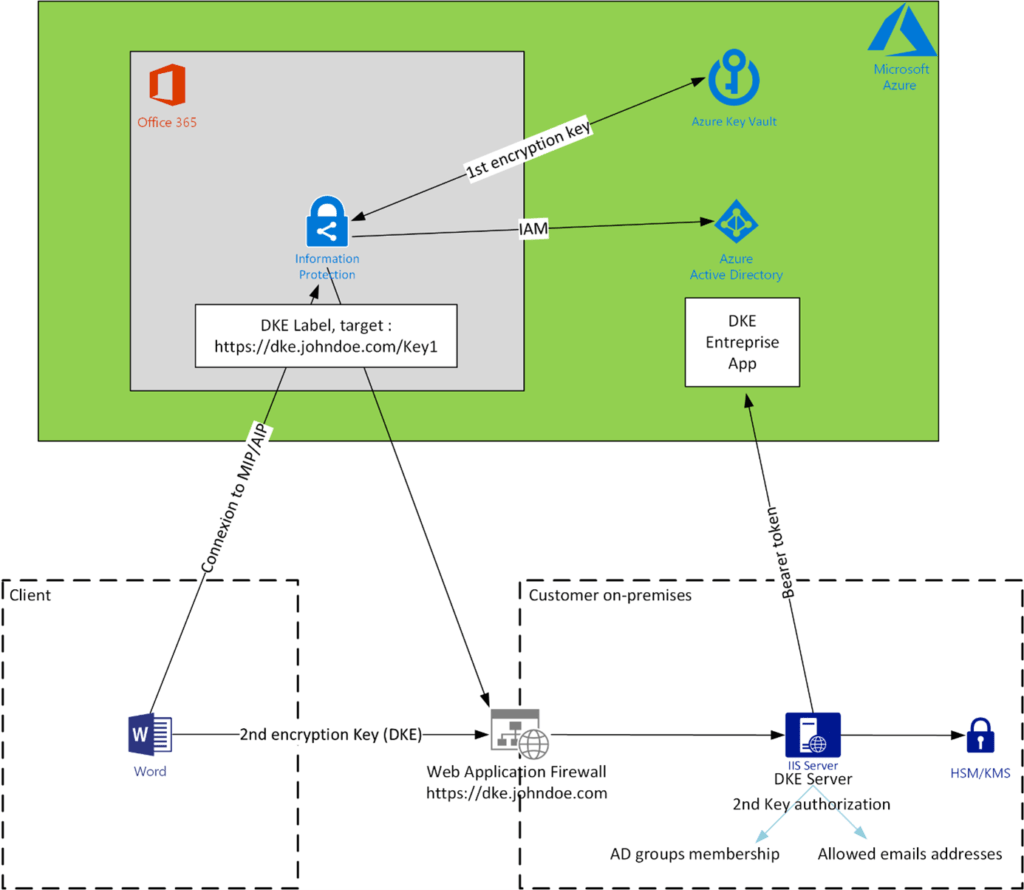

Mit DKE werden Dateiverschlüsselungsschlüssel durch zwei Hauptschlüssel geschützt: der erste befindet sich immer noch im Azure Key Vault, während der zweite entweder bei einem zweiten Cloud-Anbieter (z. B. Cloud-HSM) oder auf einem On-Premises-Server (gesichert mit einem HSM/KMS) liegen könnte. Das bedeutet, dass Sie die volle Kontrolle darüber haben, wer wann auf den Schlüssel zugreift. Die Dienstkonten des Cloud-Service-Providers sind nicht in der Lage, DKE-verschlüsselte Dateien zu entschlüsseln, so dass sie nur denjenigen zur Verfügung stehen, die auf Ihrem eigenen System autorisiert sind.

Derzeit bietet der DKE-Demoserver zwei Möglichkeiten, Benutzer zu autorisieren, und beide erfordern LDAP-Zugriff auf Active Directory:

- LDAP-Gruppenmitgliedschaft

- E-Mail-Adressen (basierend auf dem UPN des Benutzers)

Da Microsoft den Quellcode des internen Servers veröffentlicht, können Sie zusätzliche Funktionen für neue Autorisierungsmethoden entwickeln.

An diesem Punkt verwendet DKE die im Office Client eingegebenen Anmeldeinformationen, um den Benutzer auf dem DKE-Server zu authentifizieren.

Das ist doch alles ziemlich cool, oder?

Das ist in der Tat der Fall. Allerdings müssen Sie Folgendes beachten: Da CSP-Dienstkonten nicht auf DKE-geschützte Dateien zugreifen können, werden Sie einige coole Cloud-Funktionen nicht nutzen können – und zwar alle Funktionen, die Zugriff auf den Inhalt der geschützten Dokumente benötigen (wie SharePoint Online Co-Authoring, Office Web App, eDiscovery).

DKE ist das neue AD RMS, mit einem weiteren Fuß in der Cloud-Tür.

Wie es funktioniert:

Kann ich DKE verwenden, um Dokumente mit externen Benutzern zu teilen?

Die Antwort ist ja, aber ein externer Benutzer muss auf Ihrem AzureAD (Gastbenutzer, B2B, usw…) und auf Ihrem lokalen DKE-Server/HSM/KMS (AD-Gruppenmitgliedschaft ODER E-Mail-Liste) autorisiert sein.

Kann ich verschiedene DKE-Schlüssel für verschiedene Labels verwenden?

Ja, Sie können einen Schlüssel pro Label verwenden, und Sie sind in der Lage, Schlüssel zu rotieren.

Welche Arten von Dateien kann ich schützen?

Im Moment nur Office-Dokumente (und auch E-Mails, aber nur mit Outlook). Es gibt noch keine Möglichkeit, andere Dateitypen (z.B. PDF) zu verschlüsseln

Die Voraussetzungen für die Nutzung von DKE:

- Office 365 E5/A5-Lizenz (oder M365 E5)

- Der aktuelle Client: AIP Unified Label (der klassische Client wird nicht unterstützt)

- Die aktuellste Version von Office

- Ein HSM/KMS zum Speichern und Schützen des Hauptschlüssels

- Öffentliches Zertifikat und eine WAF vor dem DKE-Dienst

Technische Übersicht

Wie funktioniert der Demo-Server?

Microsoft hat den Quellcode eines C#/.NET 3.1-Demoservers hier veröffentlicht: https://github.com/Azure-Samples/DoubleKeyEncryptionService/tree/main

Wie funktioniert die Authentifizierung/Autorisierung?

Der Server verwendet OpenIDConnect zur Authentifizierung gegen Azure AD (und auch Cookies)

No alt text provided for this image

Und der Server verwendet JWT, um die Autorisierung zu gewähren.

Sie müssen eine Unternehmens-App auf Ihrem AzureAD registrieren, um Ihren DKE-Server in den Tenant zu integrieren.

Und der Server verwendet JWT, um die Autorisierung zu gewähren.

Sie müssen eine Unternehmens-App auf Ihrem AzureAD registrieren, um Ihren DKE-Server in den Tenant zu integrieren.

Um einen Benutzer für den Zugriff auf den lokalen Schlüssel zu autorisieren, verwendet der Quellcode 2 Methoden:

- LDAP-Gruppenmitgliedschaft

- Liste von E-Mail-Adressen

Geben Sie den LDAP-Pfad zum Server und die Gruppennamen an, und der DKE-Server wird in der Lage sein, zu suchen, ob ein Benutzer Mitglied der erlaubten Gruppe ist.

Für jeden Schlüssel gibt es eine eigene Konfiguration für die Berechtigung, so dass Sie für verschiedene Etiketten unterschiedliche Berechtigungen haben können.

Im MIP müssen Sie für jedes DKE-geschützte Label den Pfad zum Schlüssel angeben:

https://your.dkeserver.com/YourKey

Mehr Informationen zu diesem Thema?

Wir sind gerne für Sie da!