Main Menu

Migration cloud : La démarche illustrée par Kyos

Lorsqu’on pense migration vers le cloud, on pourrait imaginer qu’il s’agit simplement de déplacer des équipements et des logiciels vers un prestataire qui va réaliser les mêmes activités que vos équipes internes et c’est tout.

Or, une migration vers le cloud représente une véritable démarche stratégique pour votre entreprise.

Dans cet article, nous vous proposons un contour sur tous les aspects de votre migration vers le cloud :

- la stratégie digitale et la transformation sous-jacente

- les risques et les mesures de mitigation

- les enjeux tant techniques qu’organisationnels

- et bien d’autres aspects encore à découvrir ci-dessous

L’article présente en particulier une démarche d’une migration vers le cloud Microsoft 365.

Nous vous proposons également de découvrir comment Kyos a mis en œuvre cette démarche dans la migration de sa propre messagerie vers le cloud de Microsoft, à savoir d’Exchange on premise vers Exchange Online.

Table des matières

Add a header to begin generating the table of contents

Comprendre les clouds avant d'envisager une migration

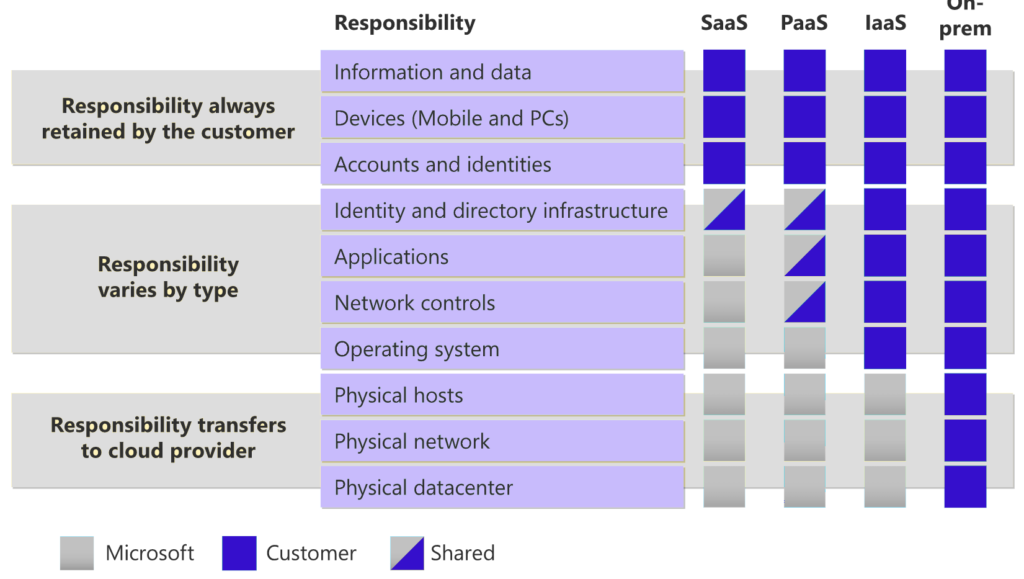

Alors que tous les fournisseurs de services se présentent comme un moyen de simplifier la gestion de votre environnement informatique, il n’a jamais été aussi complexe de comprendre les prestations qui étaient acquises et celles qui restaient à votre charge.

Aussi, comprendre le terme cloud et tout ce qu’il couvre est la première étape pour déterminer votre plan de migration vers le cloud.

Cloud : un terme généraliste regroupant des prestations différentes

Avant de présenter les différences, voici les points communs de toutes les prestations dites « cloud ».

Le terme cloud décrit la livraison d’un service dématérialisé accessible par Internet et disponible en tout temps, en tous lieux et à partir de tous les équipements.

La notion de service est clé.

Prenons par exemple le service « fourniture de verres d’eau ».

Le service implique :

- La réparation du verre s’il est cassé

- Le rechargement de l’eau quand le verre est vide

- L’entretien à la bonne température

- Le maintien du verre dans de bonnes conditions

d’hygiène - Etc.

Lorsque vous achetez un verre et de l’eau, vous portez toute la responsabilité des conditions d’utilisation de la prestation.

Les fournisseurs de services cloud incluent une série de services implicites ou explicites. Identifier, comprendre et assumer ses choix avant d’entamer une migration vers le cloud est une des démarches clés de votre projet.

Cloud : Quels services dématérialiser ?

Une infrastructure technologique s’appuie sur des composants matériels et des composants logiciels.

Toutefois, comme pour l’exemple du verre d’eau ci-dessus, de nombreuses autres prestations sont attendues de manière plus ou moins explicites :

- La disponibilité

Les équipements et les logiciels doivent fonctionner en tout temps - L’intégrité

Les données doivent toujours être justes et conformes aux instructions données - La confidentialité

Seules les personnes autorisées doivent avoir accès aux informations - La traçabilité

Tous les accès doivent être tracés - La non-répudiation

L’identification des accès doit pouvoir être attribuée de manière certaine à un individu

Ces besoins impliquent la mise en place d’infrastructures et des logiciels spécifiques afin d’assurer le niveau de service attendu.

Ce sera tout ou partie de ces infrastructures matériels et logiciels qu’il sera possible de dématérialiser.

Les bénéfices attendus par la migration cloud seront donc relatifs au niveau de dématérialisation réalisé.

Dans tous les cas, l’intégration dans le périmètre du système d’information de l’entreprise restera une tâche à opérer.

Les enjeux du Cloud pour vos collaborateurs et pour les équipes IT

Quelles sont les considérations à prendre en compte pour votre département informatique avant de migrer vers le cloud ?

La gestion des équipements finaux

Dès le premier instant où vous aurez activé votre souscription au service en ligne, vous ouvrez la possibilité à tous vos utilisateurs d’accéder à des services depuis n’importe quel équipement.

Vous initiez ainsi le basculement du service « poste de travail standard d’un utilisateur » vers le service « gestion de la compatibilité matérielle avec les services en ligne ».

La gestion des équipements d'infrastructure

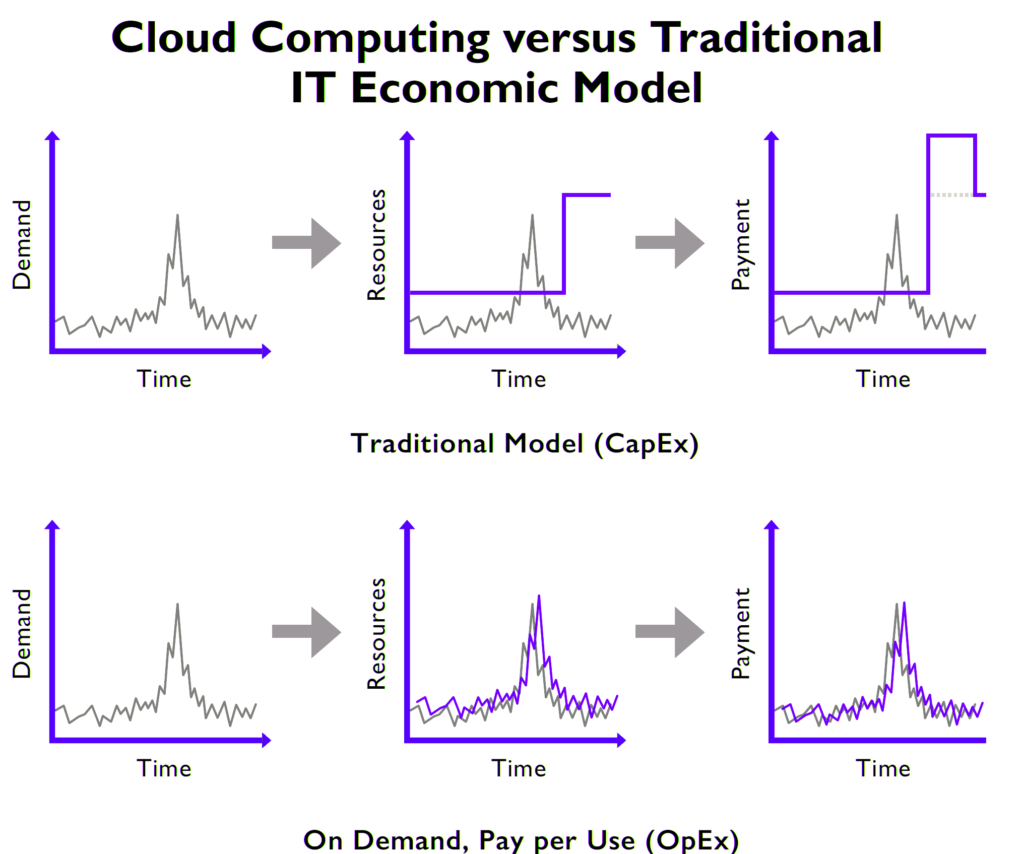

La flexibilité offerte par les offres d’IaaS (Infrastructure as a Service) transforme également toute la gestion de la planification des investissements matériel. La surveillance du stockage ou de l’obsolescence des équipements se transforme en optimisation de l’utilisation des infrastructures en ligne, une partie de la facturation étant basée sur la consommation des ressources en ligne.

La gestion des services à disposition

La vitesse de mise à disposition de nouvelles fonctionnalités sur les plateformes Saas (Software as a Service) nécessite de s’y intéresser de près. Ces services doivent être testés, évalués et mis en corrélation avec les besoins des autres collaborateurs de l’entreprise.

De plus, l’évaluation de nouvelles opportunités d’amélioration ou d’optimisation doit s’accompagner d’un plan de communication et de formation associé.

La gestion de l'hybridation de votre plateforme

Alors que votre souhait est de dématérialiser toute votre infrastructure et votre environnement technologique, vous aurez très probablement encore quelques services et infrastructures à gérer.

Par conséquent, l’interconnexion de vos différentes plateformes sur site (on-premise) et dans le cloud sera au moins nécessaire pendant la phase de migration. C’est ce qu’on appelle les environnements hybrides.

Par exemple, adapter votre infrastructure interne afin de la rendre compatible avec les moyens modernes d’authentification sera un des enjeux.

La gestion de la sécurité périmétrique

Le basculement dans un contexte dématérialisé comme le cloud impose de se poser la question sur la sécurité de l’information au lieu de la sécurité des équipements.

Historiquement (et c’est encore souvent le cas), l’accès aux différents systèmes d’information s’appuie sur un modèle qu’on nommera en cercle concentrique. Le centre du cercle étant celui qui nécessite le plus d’autorisations pour y accéder.

Ainsi, une fois les autorisations acquises, vous avez accès à toutes les données et systèmes disponibles.

Avec votre migration vers le cloud, vous basculerez vers un modèle basé sur la sécurisation de la donnée elle-même. Ainsi, un document qui sera marqué comme « Confidentiel », où qu’il se trouve (espace collaboratif, teams, email, onedrive) imposera un niveau d’accréditation correspondant.

La gestion des licences

L’utilisation de services dématérialisés transforme les modalités historiques de gestion des licences. Du côté des licences utilisateurs, la plupart des fournisseurs se basent sur un abonnement nominatif pour les services SaaS. Pour les services PaaS et IaaS, c’est le modèle nommé « pay as you go » qui s’appliquera, c’est-à-dire, vous payez ce que vous consommez.

Ces nouveaux modèles de licences renforcent le besoin de supervision de leur utilisation :

- Vous devez inclure la revue des usages de vos licences utilisateurs pour

optimiser vos factures. - Vous devez superviser votre consommation pour identifier les surconsommations éventuelles

Avec une gestion optimisée, vous éviterez les effets de palier d’investissements qui accompagnent habituellement votre croissance.

La flexibilité apportée par ces plateformes ouvre également les possibilités d’expérimentations de nouveaux services à moindre frais. Comment vos utilisateurs peuvent bénéficier de votre mouvement vers le Cloud ?

La transition d'une communication "email boule de neige" en communication contextuelle

Non, l’email n’est pas mort ! En revanche, les échanges se dérouleront de manière de plus en plus contextuelle, autour des activités, des projets ou des domaines.

Les plateformes collaboratives multiplient les lieux où des informations sont échangées.

Par exemple, un fil de discussion peut se trouver dans les commentaires d’un document, à l’intérieur d’une tâche d’un tableau de bord d’activités, dans une conversation d’équipe. Toutefois, au lieu de considérer cela comme une dissémination des informations, il s’agit bien au contraire de voir que les informations sont là où elles sont importantes.

Ainsi, un nouveau membre d’équipe pourra lire tout l’historique des échanges et ainsi s’approprier le contexte plus simplement.

Du document "patate chaude" à la coédition

Combien de vos documents sont envoyés d’une boîte de messagerie à une autre à des fins de relecture, validation, complétion ? Les outils collaboratifs sont arrivés pour proposer des alternatives à cette pratique.

Toutefois, c’est avec l’arrivée de la coédition en temps réel que la promesse du gain de temps peut commencer à être tenue. Seulement commencer, car plusieurs autres barrières doivent être levées :

- L’acceptation de la transparence

La traçabilité de tous vos ajouts/corrections est totale et votre avancement est visible de tous. - L’acceptation du travail « en cours »

Comme vous coéditez un document, vous voyez un document en cours de modification à tous les états de sa production. Aussi, accepter qu’un document soit vu en étant incomplet peut être une autre barrière à considérer. - La peur de perdre l’historique

Connaissez-vous les documents v0.1, v0.2,

etc. ? Et pourtant, une plateforme comme SharePoint Online active automatiquement et par défaut la gestion de l’historique des versions de votre document. Ajoutez à cela la possibilité de visualiser les différences directement dans Word et vous bénéficierez alors de tous les avantages promis.

Quels sont les changements induits par le cloud ?

Une opportunité de revoir vos processus

Vous pourriez imaginer une migration que l’on nomme « 1 pour 1 ». C’est-à-dire, de virtualiser votre infrastructure actuelle et de la déplacer telle qu’elle sur une plateforme d’hébergement auprès d’un fournisseur de IaaS (Infrastructure as a Service).

Vous risqueriez non seulement de passer à côté de nombreuses opportunités, mais également que les bénéfices escomptés ne soient pas au rendez-vous.

Comprendre son passé pour construire son futur dans le cloud

Souvent, la mise en œuvre des processus et contrôles s’est construite sur la base d’outils et de compétences à disposition. En ouvrant la possibilité d’utiliser les derniers outils disponibles (PaaS – Plateform as a Service, mais surtout SaaS – Software as Service), l’éventail des possibilités est bien plus large.

Aussi, en repensant aux motivations et aux objectifs initiaux des applications ou des modes opératoires existants, il vous est possible de découvrir que des moyens nettement plus efficaces existent.

Le potentiel du SaaS

En mettant en place les plateformes cloud, tous les fournisseurs de solutions ont également déployé les moyens d’interconnecter et de piloter ces services à distance. Ce sont les API – Application Programming Interface.

Ce terme très technique signifie également qu’il est désormais possible de piloter et d’interconnecter tous les services dans un processus global.

Ce qui semblait compliqué ou coûteux devient immédiatement disponible.

Si on prend l’exemple de Microsoft, ce dernier a mis en place une plateforme pour faciliter encore plus le développement de vos processus à l’aide de la plateforme Power Automate.

Les nouvelles compétences à développer

Tant du point de vue de votre département informatique que du point de vue de vos utilisateurs, une migration vers le cloud doit s’accompagner d’une prise en compte de l’évolution des métiers.

L’exposition directe de vos données sur un cloud impose une montée en compétence sur la configuration sécurisée des plateformes cloud.

Et les bénéfices ne seront pas au rendez-vous sans une adaptation des pratiques de vos utilisateurs.

Le travail nomade

La disponibilité des plateformes en tout temps, en tous lieux et à partir de n’importe quel équipement sont les raisons de la croissance importante (accélérée par la crise du covid) des fournisseurs de services cloud.

Cette mutation des conditions de travail induit automatiquement une exposition plus importante aux risques numériques.

C’est donc tout naturellement que des mesures de sécurité de l’information doivent être prises.

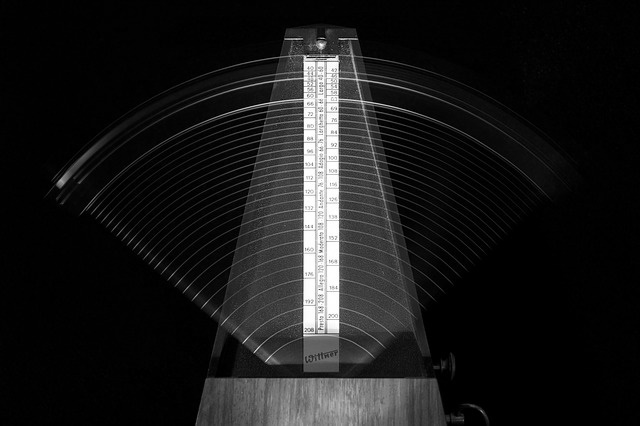

La fréquence des mises à jour

L’un des changements particulièrement nouveaux pour les utilisateurs et également pour votre département informatique, c’est la fréquence des mises à jour et des nouvelles fonctionnalités offertes par les services cloud.

Auparavant, vous décidiez de quand et comment vous alliez procéder aux mises à jour. Elles pouvaient être planifiées selon votre calendrier.

Malheureusement, le volume et le nombre de systèmes à mettre à jour sont tels que, souvent, les équipes informatiques décalent, regroupent ou pire négligent ces mises à jour.

Dès le moment où vous passez dans le cloud, c’est votre fournisseur qui décide du planning, et il doit respecter le niveau de service qu’il s’est engagé à respecter (le Service Level Agreement – SLA).

Les fonctionnalités obsolètes

Il arrive que certaines fonctionnalités disparaissent !

Les fournisseurs l’annoncent toujours en avance. Toutefois, il est de votre responsabilité de lire et de les prendre en compte. En règle générale, l’obsolescence des fonctionnalités est annoncée plus de six mois en avance.

C’est un temps raisonnable pour vous adapter, à condition de le traiter dès l’annonce.

Les nouvelles fonctionnalités

En contrepartie, de nombreuses nouvelles fonctionnalités font leur apparition toutes les semaines. Suivre et décider de leur activation est tout aussi important.

Les scénarios de migration

Un projet de migration vers le cloud doit démarrer par une analyse des bénéfices, des risques et des opportunités de faire évoluer les systèmes en place. La liste des scénarios possibles (également connus sous le nom des « 6 R de la stratégie cloud » est la suivante :

| Stratégie de migration | Brève description de la stratégie |

| Re-hosting | Déplacer vos serveurs virtuels chez un hébergeur cloud |

| Re-plaforming | Déplacer la base de données ou de votre middleware vers le cloud |

| Re-architecting / Re-factoring / Re-build | Révision complète de l’architecture de la solution afin de s’appuyer sur les nouveaux standards de développement dans le cloud |

| Re-puchasing / Replacing | Au lieu de migrer vos applications, vous acquérez le même service auprès d’un fournisseur SaaS |

| Retain | Décision de conserver l’application / le service / l’infrastructure sur site / on-premise |

| Retire | Décision d’abandon d’une application / d’un service / d’une infrastructure |

Quelles sont les bénéfices visés lors d'une migration vers le cloud ?

Une scalabilité accrue

L’une des promesses du cloud, c’est de pouvoir activer et configurer une infrastructure « on demand ». Si vous avez besoin de puissance de calcul, quelques clics suffiront (associés à une facture) et vous aurez toute la puissance que vous souhaitez.

Vous pourrez louer cette puissance pendant la durée désirée. Cette possibilité était totalement inenvisageable dans vos data centers on-premise.

Une scalabilité accrue

L’agilité des plateformes cloud est notable à tous les niveaux du cloud, que ce soit en IaaS, en PaaS ou en SaaS. La plupart des collaborateurs percevront cette agilité dans l’utilisation des services de type SaaS.

Les possibilités d’interconnexion offertes entre les services en ligne à disposition ouvrent une capacité d’automatiser de nombreuses activités par soi-même.

Des réductions de coûts

La réduction des coûts est toujours un sujet à contextualiser. Le niveau de service (SLA) fourni par les plateformes cloud intègre des prestations qui pouvaient parfois ne pas être réalisées (par manque de temps, de moyens humains ou financiers) par le département informatique interne. Cela inclut par exemple une fréquence élevée de mises à jour correctives et évolutives.

Ensuite, les offres concernent un ensemble de prestations, souvent plus étoffées que les services disponibles en interne.

Le calcul des économies doit intégrer les coûts qu’auraient représenté l’acquisition, le maintien et les migrations des mêmes services en interne.

Plus de sécurité

Le bénéfice attendu de plus de sécurité en migrant vers le cloud est à considérer avec précaution. Tout d’abord, la notion de sécurité couvre plusieurs dimensions à évaluer séparément :

- L’assurance de la disponibilité

Le cloud promet un taux de disponibilité élevé.

Cette évaluation se mesure en pourcentage de uptime allant de 99% à 99,9999 %.

Ce pourcentage doit être défini sur une durée, car comme le tableau ci-dessous le présente, une indisponibilité de plus de 87 h en continu n’aura pas le même impact qu’une indisponibilité de moins de 15 mn par jour. Et pourtant, ces deux durées assurent une disponibilité de 99%.

| Pourcentage uptime | Durée d’indisponibilité annuelle | Durée d’indisponibilité mensuelle | Durée d’indisponibilité journalier |

| 99% | 87 h 36 mn | 7 h 18 mn | 14 mn 24 s |

| 99,5% | 43 h 48 mn | 3 h 39 mn | 7 mn 12 s |

| 99,9% | 8 h 45 mn 36 s | 43 mn 48 s | 1 mn 26 s |

| 99,99% | 52 mn 33 s | 4 mn 22 s | 8 s |

| 99,999% | 5 mn 15 s | 26 s | <1s |

| 99,9999% | 31 s | 2 s | <1s |

Cf. SLA de Microsoft : https://azure.microsoft.com/fr-fr/support/legal/sla/cloud-services/

Cf. SLA de Google : https://cloud.google.com/compute/sla

Cf. SLA de AWS : https://aws.amazon.com/fr/legal/service-level-agreements/

Cf. SLA d’Infomaniak : https://www.infomaniak.com/fr/cgv/conditions-generales

- L’assurance de l’intégrité

L’intégrité correspond à la justesse de l’information.

Le cloud vous assure que les données ne seront pas altérées et correspondront aux données et configurations que vous aurez saisies. Le fournisseur vous assure qu’il ne changera pas vos

configurations et vos données. Toutefois, en ce qui concerne les configurations, il est de votre responsabilité de les définir de telle sorte qu’aucune autre personne (ou machine) puisse venir et modifier ces paramètres.

- L’assurance de la confidentialité

C’est la dimension de la sécurité de l’information qui pose le plus de questions, en particulier selon le cadre légal applicable d’une part dans le pays de stockage de vos données mais également dans le pays du siège du fournisseur.

Même si celui-ci n’accède pas à vos données dans son activité au quotidien, la possibilité pour un gouvernement d’adresser une requête judiciaire auprès du fournisseur/hébergeur de lui fournir vos données est un véritable risque à évaluer.

Pour ce dernier point, nous verrons dans le cas de l’offre de Microsoft 365 les possibilités que vous avez à votre disposition de traiter ce risque.

Les dernières fonctionnalités

« Pour avoir cette fonctionnalité, il faudrait migrer sur la version cloud ». Avez-vous déjà entendu cette phrase ?

Satya Nadella, CEO de Microsoft, l’a clairement communiqué « Mobile First, Cloud First » dès 2014 ! (https://news.microsoft.com/2014/03/27/satya-nadella-mobile-first-cloud-first-press-briefing/).

C’est bien à travers cette stratégie que les outils et plateformes de l’un des principaux éditeurs de logiciels développe et actualise fréquemment son offre cloud et fait alors attendre l’intégration de ces fonctionnalités dans l’offre on-premise.

Ainsi, tout à fait logiquement, migrer sur le cloud afin de bénéficier les dernières fonctionnalités est un autre leitmotiv. Si on met de côté les considérations politiques d’une telle stratégie, on peut tout de même voir les bénéfices suivants pour les utilisateurs :

- L’application des correctifs plus rapidement qu’en interne

- La mise à disposition régulière de nouvelles fonctionnalités

- Une réduction des charges pour les équipes internes de déploiement des correctifs

- Une tendance renforcée à utiliser les outils avec les fonctionnalités natives plutôt que de faire des développements sur-mesure

Finalement, la question clé reste "Start with Why"

(cf. Start with why — how great leaders inspire action | Simon Sinek | TEDxPugetSound)

En définitive, votre souhait de migration vers le cloud doit être mis en œuvre comme un projet, avec des objectifs, des moyens et un plan de transformation de votre organisation.

Celle-ci implique une prise de conscience de tous les défis implicites induits par l’inclusion dans votre écosystème de nouvelles solutions.

Les nouveaux défis de votre environnement cloud

La gouvernance

Votre migration vers le cloud implique une gestion spécialisée de ces nouveaux services.

Voici quelques considérations en termes de rôles et de responsabilités à prendre en compte :

| Rôle | Responsabilités |

| Architecte Cloud | Détermine le design général des composants cloud à implémenter et comment les intégrer entre eux et avec les composants restés sur site |

| Spécialiste sécurité Cloud | Détermine les règles de sécurité à implémenter et vérifie leur mise en œuvre, valide le design général de l’architecte |

| Administrateur Cloud | Supervise le bon fonctionnement des plateformes cloud, suit les incidents et analyse les logs, administre les installations, développe et assure la continuité des services |

| Analyste Cloud | Surveille la consommation des ressources, suit la bonne application des règles d’architecture et de sécurité, évalue les coûts actuels et à venir |

| Gestionnaire contrats Cloud | S’assure de la cohérence entre les contrats signés et la consommation, suit les évolutions contractuelles, s’assure de la bonne application des SLAs, conduit les achats de service cloud |

| … |

Tous ces rôles devront être adressés par vos équipes internes ou par votre partenaire technologique.

De plus, des processus décisionnels sont nécessaires afin de valider par exemple l’activation des services à disposition.

Chaque activation ayant des impacts variables :

- Fonctionnels

Communication, formation, utilisation et suivi du cycle de vie de nouveaux services mis à disposition ? - Techniques

Configuration, supervision, intégration des nouveaux composants activés - Légaux

Communication des données collectées aux usagers, conformité aux lois sur la protection des données personnelles - Économiques

Implication en termes de consommation des ressources utilisées - Sécurité

Niveau de protection des données utilisées dans un nouveau composant

Le processus décisionnel doit ainsi à minima poser les mêmes questions qu’une organisation se serait posée avant de démarrer un nouveau projet. La dématérialisation des services combinée à la facilité de les activer ayant tendance à masquer la complexité induite.

Tous ces éléments contribuent à définir votre gouvernance.

L'accompagnement des personnes

La démarche d’une migration vers le cloud représente un changement majeur pour votre organisation.

Prise à la légère, elle produira plus de plaintes, de désagréments que de bénéfices, en particulier auprès de vos utilisateurs.

Celle-ci est un projet de transformation profond de votre organisation, tant pour votre département informatique que pour vos utilisateurs. Telle une migration vers un nouvel ERP, une migration vers le cloud est un projet stratégique de transformation digitale de votre société.

Elle doit accompagner tant les dirigeants dans la compréhension des enjeux, risques et bénéfices recherchés que tous les collaborateurs qui composent votre organisation.

De la communication, à la formation de personnes clés dans chaque service en passant par votre helpdesk, tous jouent un rôle dans le succès de votre initiative et doivent par conséquent recevoir les informations utiles et nécessaires à leur fonction.

La gestion des risques informationnels

Un risque est un événement redouté qui a une certaine probabilité et un certain impact sur votre activité.

En cela, la liste des risques auxquels vous faites face est la même (cyberattaque, panne informatique par exemple). Ce que vous devez faire, c’est réévaluer les deux dimensions d’impact et de probabilité en y intégrant les nouveaux scénarios de menaces liés à votre dépendance aux fournisseurs cloud.

De là, selon votre appétence aux risques, vous déterminerez si des mesures de mitigation doivent être prises.

Parmi ces mesures de mitigation, vous trouverez certainement une à plusieurs des mesures suivantes :

- Mettre en place des mécanismes de chiffrements de vos données (dans tous les états at rest / in transit / in use)

- Mettre en place des sauvegardes de votre cloud

- Avec chiffrement pendant le transfert (in transit) et pendant la conservation (at rest)

- Avec de la déduplication afin de réduire le coût du stockage de vos backup

- Avec des sauvegardes complètes/incrémentales/différentielles pour optimiser vos restaurations

- Avec de l’optimisation de la bande passante lors des transferts des backups

- Mettre en place des solutions hybrides

- Classifier et protéger vos données elles-memes (approche « data centric »)

- Améliorer le monitoring des services

De nombreuses autres mesures issues de l’ISO 27017 (Guide de bonnes pratiques

pour les contrôles de sécurité de l’information fondée sur l’ISO 27002 pour les

services en nuage) sont également à étudier au cas par cas, selon votre activité et le cadre réglementaire applicable (tant sur le traitement des données personnelles que de votre domaine d’activité).

L'approche de Kyos dans votre migration vers le cloud Microsoft 365

Comme nous l’avons vu précédemment, une migration/transformation dans le cloud doit être décidée pour les bonnes raisons, de manière consciente des enjeux, des risques et surtout de la valeur ajoutée qu’elle peut amener au business de votre entreprise.

Vos besoins de sécurité des données initiaux et cibles sont également des éléments clés de votre démarche.

Notre approche méthodique vous aide à identifier les scénarios de migration ainsi que les avantages et contraintes posés par chacun d’entre eux.

Les paragraphes suivants décrivent chacune des étapes de notre méthode d’accompagnement de votre transformation / migration vers le cloud de Microsoft 365.

Identifier les besoins de votre métier : les Business Requirements

Comme nous l’avons vu tout au long de cet article, votre projet de migration vers le cloud doit fixer les objectifs à atteindre avant de commencer.

Selon votre contexte et vos objectifs, vous aurez besoin de certaines fonctionnalités de l’offre de Microsoft qui auront nécessairement un impact sur les coûts de licences.

Lors des premiers ateliers que nous conduisons, nous établissons une cartographie de vos besoins.

L’objectif de cette étape est entre autres de répondre aux questions :

- Comment sont utilisés aujourd’hui les éléments Microsoft par vos utilisateurs ?

- Quels serait la valeur ajoutée de la solution Cloud ?

- Quels sont les projets « quick wins » potentiel à implémenter ?

- Comment valoriser la nouvelle plateforme ?

- Quelles sont les fonctionnalités d’Office 365 qui vous apporteraient le plus de valeur ?

IT capabilities

La deuxième phase consiste à savoir d’où part votre département informatique et comprendre où il souhaite aller, pour s’y préparer.

Comme décrit dans le paragraphe des enjeux d’une migration cloud, les changements induits pour l’organisation et la gestion de votre système

d’information sont une dimension clé de votre transformation / migration vers le cloud.

Ainsi, les objectifs à cette étape sont les suivants :

- Comprendre l’approche et la capacité du département informatique.

- Identifier les structures et les processus en place qui seraient affectés par l’adoption du cloud computing et les domaines à développer.

- Appréhender les considérations financières et de

licence. - Estimer la portée des entretiens/ateliers ultérieurs nécessaires pour assurer une couverture adéquate de cette activité.

- Définir une cible et la roadmap associée.

Sécurité et gestion des risques

Il y a au moins trois dimensions de risques à comprendre et à adresser :

- Vos risques numériques actuels

- Les risques liés au projet de transformation

- Les risques résiduels de l’état cible

Notre démarche vous accompagne sur ces trois dimensions.

Le Kyos Security Essentials (KSE) fournit une vision claire de la situation de la sécurité informatique. Il utilise les contrôles standards CIS auxquels nous apportons notre expertise pour vous livrer les recommandations d’améliorations.

Le KSE vous livre une photo instantanée de votre posture de la sécurité.

Ainsi, en le menant de manière régulière, vous disposer d’indicateurs de vos progrès tout en fournissant une liste priorisée de mesures à implémenter.

Ensuite, notre expérience et notre expertise vous aident à identifier les risques du projet de transformation dans votre contexte.

Et pour terminer, en y incluant l’inventaire des risques d’une plateforme cloud, vous disposez un « Risk Register » permettant conduire le projet de manière sereine.

Technical discovery and applications landscape

Vous disposez certainement déjà d’un système d’information, de serveurs, de services technologiques, de postes de travail et de comptes utilisateurs.

Votre migration vers le cloud passera ainsi obligatoirement par une revue technique de votre environnement.

L’objectif de cette étape est donc de :

- Comprendre l’infrastructure technique actuelle.

- Identifier les points d’intégration des services et toute contrainte de configuration particulière.

- Comprendre comment les applications métiers sont intégrées au système d’information

- Quels seraient les points d’interaction avec la nouvelle plateforme ?

IT process review

Vous avez peut-être déjà entendu le triptyque « People, Process and Tools« . Cette étape traite le sujet des processus IT.

Migrer votre environnement vers le cloud de Microsoft est une étape importante. Toutefois, vous assurer que cet environnement sera entretenu dans de bonnes conditions est essentiel.

C’est donc pour cela que cette étape a pour objectifs :

- Comprendre la maturité des processus actuels.

- Identifier les processus formels qui devront être adaptés à l’intégration du cloud.

- Identifier la capacité de transformation

Data management review

Cette étape est un moment clé de la démarche. En effet, il transforme la vision habituelle de la sécurité physique et logique des équipements en sécurité autour de l’information que nous nommerons « data-centric ».

La collecte et l’analyse des informations de cette phase du projet détermineront l’approche de sécurisation de vos informations dans l’environnement cloud.

Les résultats de cette phase auront une forte influence sur les préconisations économiques et organisationnelles.

En résumé, voici les objectifs :

- Comprendre le schéma de classification actuel et le modèle de sécurité des données.

- Comprendre le niveau de maturité de la propriété des données, de leur

confidentialité, de leur intégrité, de leur disponibilité et de la gestion du cycle de vie du stockage des données.

Les livrables de notre démarche de migration vers le cloud de Microsoft 365

Recommandation de :

- La sécurité et de gouvernance dans le contexte Office 365.

- L’architecture à mettre en place, high level design.

- Licences à mettre en œuvre pour soutenir la valeur métier ainsi que la sécurité et la compliance

- Identification de scénarios à valeur ajoutée.

- Liste des projets à initier, les étapes de transition et la roadmap recommandée.

- Certains projets seront techniques, mais il ne faut pas oublier les potentiels projets connexes comme l’accompagnement aux changements pour les équipes IT.

- Estimation des budgets pour les différentes étapes de transformation, business case par rapport à la situation actuelle.

- Définition des besoins de formation du personnel interne et/ou de partenaires externes.

- Recommandation pour l’adoption de la plateforme pour les utilisateurs ainsi que pour l’IT.

La migration cloud de Kyos : Exemple et illustration de la migration d'Exchange on-premise vers Exchange Online

Nos besoins métiers

Nous avons défini notre inventaire de données et déterminé celles qui transitaient à travers Exchange Online.

De cet inventaire, nous avons établi la stratégie de traitement des différents risques.

Afin d’illustrer le propos, voici un extrait de l’inventaire des données :

- Données internes au fonctionnement de l’entreprise (organisation, ressources humaines, stratégie de l’entreprise, etc.)

- Données commerciales – Factures, offres, contrats avec nos clients, nos partenaires et nos fournisseurs

- Données sur nos clients avec différents niveaux de confidentialité

- Les success stories

- Les travaux courants

- Les audits de tests d’intrusion

Ensuite, voici quelques besoins complémentaires dans le contexte d’utilisation de la messagerie:

- Il faut pouvoir envoyer des données très confidentielles à nos clients sans que ces données ne passent par le cloud de Microsoft.

- Les données envoyées et reçues doivent être chiffrées par défaut.

- Les données au repos doivent être chiffrées avec des clés Kyos.

- Les données de backup doivent être chiffrées et offline.

- Les données d’audit d’accès et d’utilisation doivent être disponibles chez Kyos en tout temps et ce de manière chiffrée.

- Nous devons assurer une haute disponibilité d’accès aux données chiffrées.

- Les datacenter du CSP doivent être sur le territoire Suisse.

Les besoins de sécurité

En tant que prestataire de services de sécurité, nous devons mettre en œuvre les meilleures pratiques de la sécurité de l’information dans notre transition vers les services cloud.

La synthèse des besoins en termes de Confidentialité, Intégrité, Disponibilité et Traçabilité conclut à des exigences élevées sur tous les axes.

L’ensemble des données nécessite de pouvoir être transmis d’une entreprise à une autre. Souvent, la messagerie est l’unique moyen de transfert. Ainsi, les exigences sur celle-ci sont toujours maximales.

Les risques et les mesures de mitigations

La stratégie de migration vers Exchange Online de Kyos

Le mot clé principal de cette migration est « chiffrement« . Comme vous le verrez par la suite, le chiffrement est un sujet complexe mettant en œuvre des technologies et des besoins de compétences avancées.

Ensuite, Kyos a également fait le choix de conserver des moyens alternatifs d’échange sécurisé dédiés pour le transfert des données les plus confidentielles.

Enfin, Kyos a décidé de mettre en œuvre les meilleures pratiques en termes de sécurisation disponible auprès des services de Microsoft.

Mesure 1 : Le chiffrement des boites mails - Une mesure clé

Sur le principe, la réponse à la question de chiffrer ou non ses messages est simple : Il faut chiffrer ses messages.

Toutefois, il faut impérativement comprendre de quels risques on souhaite se protéger afin de mettre en œuvre les bons mécanismes de chiffrement.

Avant d’aller plus loin, la première considération est que le chiffrement a pour objectif de protéger la confidentialité des données. La véritable question sous-jacente, c’est vis-à-vis de qui ?

Identifions d’abord les acteurs intervenant lors de l’échange de messages :

- Emetteur + Destinataire

- Administrateurs de la plateforme Exchange Online (Kyos)

- SOC (Kyos)

- SOC (Microsoft)

- Hébergeur (Microsoft)

- Fonctionnalités Exchange Online (Microsoft)

- Solution de backup (Fournisseur Kyos)

- Hébergeur de la solution de backup (Fournisseur Kyos)

- Anti-spam (Kyos)

Il y a également les menaces de piratage à considérer, et donc, il faut également se prémunir des accès non sollicités dans l’hypothèse où chacune des parties où les données se trouvent (ou bien les données de logs).

De plus, le scénario de menace dont Kyos souhaite se protéger est l’accès en masse à la totalité des données.

Mesure 2 : Le chiffrement des emails (différent et complémentaire au chiffrement des boîtes mails)

Avec l’adoption de l’approche « data centric« , il convient en complément du chiffrement des infrastructures (data at rest, data in transit) d’adopter des mécanismes de chiffrement des données en elles-mêmes. Fort heureusement nous avons maintenant à notre disposition plusieurs outils/mécanismes pour ce faire :

- Chiffrement des emails avec OME (Office Message Encryption)

- Chiffrement des emails avec les labels MIP (Microsoft Information Protection) avec le mode BYOK

- Chiffrement des emails avec les labels MIP + DKE (Chiffrement avec deux clé privées, une dans un key vault et une autre chez Kyos, dans un HSM et gérer avec la solution de Thales eSecurity DKE Broker + Luna HSM)

Grâce à ces différents mécanismes, et grâce à la classification des données, nous pouvons proposer divers mécanismes de chiffrement et protection en fonction de la sensibilité de celles-ci.

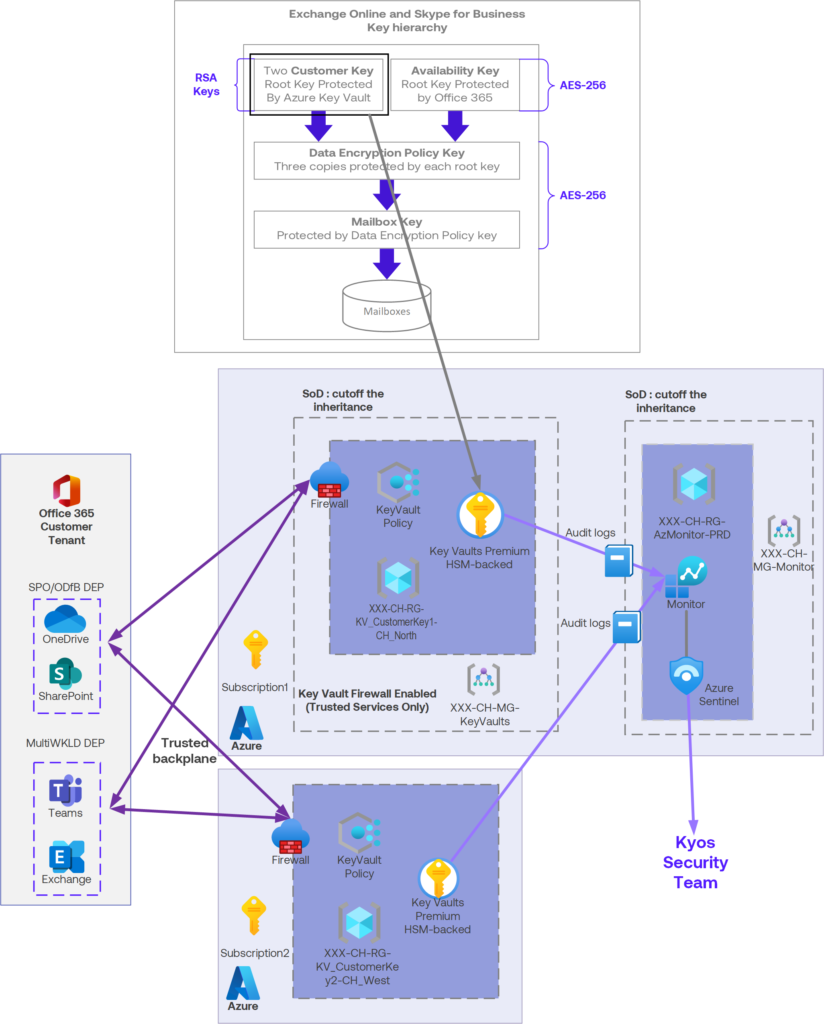

Mesure 3 : L'architecture de gestion de clés de chiffrement en place

Le chiffrement est un outil puissant pour assurer la confidentialité. Toutefois, c’est également un grave problème si les clés de déchiffrement sont perdues.

De ce constat découle un ensemble d’exigences de protection des clés elles-mêmes.

La création des clés (à l’aide d’une HSM – Hardware Security Module), la transmission sécurisée des clés, la garantie de disponibilité des clés, la protection des clés et enfin le renouvellement des clés sont autant d’exigences supplémentaires pour assurer un chiffrement effectif des données.

Kyos a donc mis en place les mécanismes pour assurer la confidentialité des données selon la politique de sécurité interne.

Entre autres mesures prises, il y a par exemple :

- Utilisation de notre infrastructure HSM

- L’activation du BYOK

- La souscription à de multiples services de Key Vault

- Le double chiffrement des données en elles-mêmes (MIP + DKE)(mode HYOK)

- Le chiffrement des backups

Toutes les mesures ne seront pas décrites ici. Toutefois, nous restons à votre disposition pour répondre à toutes vos questions.

Mesure 4 : Le partage de données très confidentielles

Pour le partage des données très confidentielles, nous avons également fait le choix de maintenir sur nos infrastructures une solution de partage de fichiers sécurisée.

Cette solution met elle-même en œuvre un nombre important de mesures de chiffrement et également d’effacement programmé automatique.

Le partage se fera à travers une plateforme où nous garantissons avoir la maîtrise complète du chiffrement, du stockage, d’une localisation en Suisse et sous notre responsabilité directe.

Mesure 5 : L'hybridation des infrastructures

Nous avons également décidé de maintenir on-premise d’autres parties de notre infrastructure de gestion de la messagerie.

Notre évaluation des risques a joué son rôle d’arbitrage de nos décisions en pesant d’une part :

- Le coût direct et indirect du maintien de ces infrastructures

- Le nombre de fournisseurs devant disposer des clés de chiffrements pour accéder aux contenus

Et d’autre part notre responsabilité de protection des données de nos clients et également celles de l’entreprise.

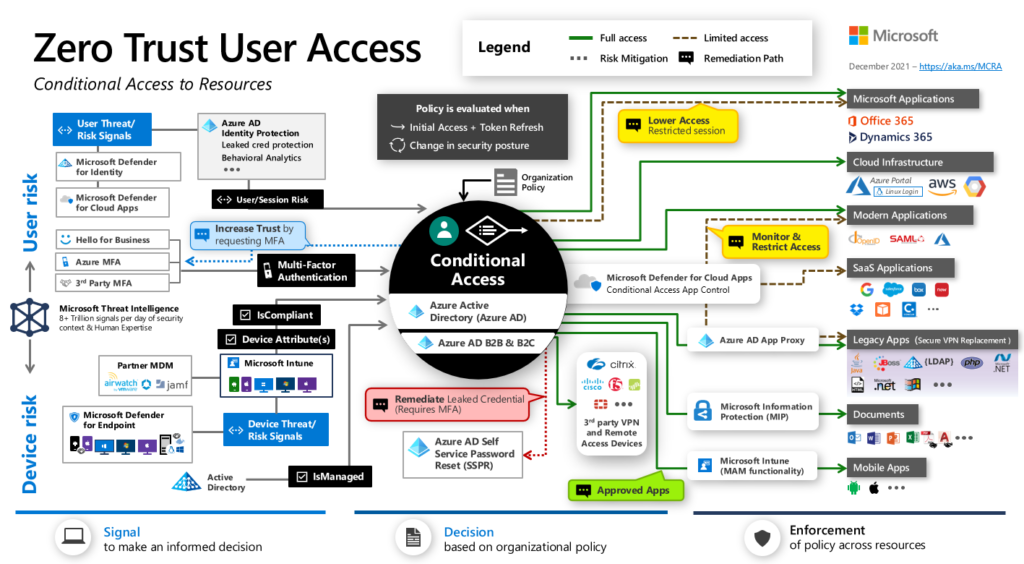

Mesure 6 : La gestion des accès conditionnels

Mobilité oblige, nous avons également mis en place des mesures de protection des accès à la messagerie selon une série de critères (qui ne seront pas détaillés ici pour des raisons de sécurité).

Un arbre de décision est alors en place afin de déterminer le nombre de preuves d’identité que les collaborateurs de Kyos doivent apporter pour pouvoir accéder à leur messagerie en ligne.

Ceci sans compter sur les alertes et l’analyse des logs opérés sur l’ensemble des accès.

Les clés de lecture du monde du chiffrement - Les termes à connaître pour opérer votre migration vers le cloud

| Terme | Définition |

| CSP | Cloud Service Provider : fournisseur de service Cloud (par ex. Microsoft Azure) |

| HSM | Hardware Security Module – C’est un équipement matériel hautement spécialisé permettant de produire des clés uniques et possédant des propriétés physiques de protection afin de prévenir du piratage matériel. |

| CCKM | CypherTrust Cloud Key Manager – Plateforme de Thalès (dont Kyos est partenaire) permettant de gérer les clés et leur cycle de vie dans le cloud. |

| BYOK | Bring Your Own Key – Possibilité offerte par le fournisseur cloud au client de fournir sa propre clé de chiffrement au lieu d’utiliser celle fournie, et de copier celle-ci sur le système du CSP. |

| HYOK | Hold Your Own Key – Possibilité offerte par le fournisseur cloud au client de gérer la clé de chiffrement sur votre propre infrastructure pour chiffrer et déchiffrer les données sass que cette clé soit chez le CSP |

| KEK | Key Encryption Key – Afin de protéger le stockage des clés de chiffrement utilisées pour chiffrer les données, les clés sont elles-mêmes chiffrées par une autre clé. |

| DEK | Data Encryption Key – C’est la dénomination de la clé utilisée pour chiffrer les données. |

| DKE | Double Key Encryption – Mécanisme de chiffrement des données déjà chiffrées. Cela rend illisible les données à une unique partie. Il faut posséder deux clés pour déchiffrer les données |

| AIP | Azure Information Protection – Application de Microsoft permettant de chiffrer automatiquement les données à partir de la suite Office selon le niveau de classification défini par l’utilisateur. |

| Azure RMS | Azure Right Management System – Sous-ensemble de la suite AIP de Microsoft pour l’utilisation de certaines fonctionnalités de chiffrement (dont OME) |

| OME | Office Message Encryption – Mécanisme de chiffrement du contenu du message jusqu’au destinataire. |

| AES-256 | Advanced Encryption Standard utilisant un bloc de 128 bits avec des clés de 256 bits pour réaliser un chiffrement symétrique (même clé utilisée pour chiffrer et déchiffrer = mécanisme plus rapide) |

| RSA | Initiales des inventeurs du mécanisme de chiffrement dit asymétrique. Deux clés sont nécessaires, l’une peut être publique et est utilisée pour chiffrer les données et l’autre est privée et est nécessaire pour déchiffrer les données. |

Plus d’information à ce sujet ?

Nous sommes à votre disposition !